Autorisierung

Einleitung

In diesem aiMOOC beschäftigen wir uns mit dem Thema Autorisierung, speziell mit der Gewährung von Zugriffsrechten auf Ressourcen. Autorisierung ist ein fundamentaler Aspekt in der Informationssicherheit und IT-Verwaltung, der sicherstellt, dass Nutzerinnen und Nutzer nur auf die Ressourcen zugreifen können, für die sie die erforderlichen Rechte haben. Wir werden uns ansehen, wie Autorisierungsprozesse gestaltet sind, welche Technologien und Strategien zum Einsatz kommen und welche Herausforderungen dabei zu bewältigen sind.

Grundlagen der Autorisierung

Was ist Autorisierung?

Autorisierung bezeichnet den Prozess der Prüfung und Zuteilung von Zugriffsrechten auf Ressourcen wie Dateien, Datenbanken, Dienste und Anwendungen. Im Kern geht es darum, sicherzustellen, dass Nutzerinnen und Nutzer oder Systeme nur die Aktionen durchführen können, für die sie explizit berechtigt wurden. Dies unterscheidet sich von der Authentifizierung, bei der überprüft wird, ob die Identität einer Person oder eines Systems gültig ist.

Modelle der Autorisierung

Autorisierungsmodelle definieren, wie Zugriffsrechte verwaltet, überprüft und durchgesetzt werden. Einige gängige Modelle umfassen:

- ACLs (Access Control Lists): Listen, die spezifizieren, welche Nutzer oder Gruppen auf ein Objekt zugreifen dürfen und welche Aktionen sie ausführen können.

- RBAC (Role-Based Access Control): Zugriffsberechtigungen werden basierend auf den Rollen der Nutzer im Unternehmen vergeben.

- ABAC (Attribute-Based Access Control): Zugriffe werden auf Grundlage von Attributen (Eigenschaften) der Nutzer, der Ressourcen oder der Umgebung kontrolliert.

Technologien und Standards

Verschiedene Technologien und Standards unterstützen die Implementierung von Autorisierungsverfahren:

- OAuth: Ein offener Standard für Zugriffsberechtigungen, der es Internetnutzern ermöglicht, ihre Ressourcen auf einer Website freizugeben, ohne ihre Zugangsdaten preiszugeben.

- OpenID Connect: Baut auf OAuth 2.0 auf und fügt eine Authentifizierungsschicht hinzu.

- SAML (Security Assertion Markup Language): Ein Standard für den Austausch von Authentifizierungs- und Autorisierungsdaten zwischen Parteien.

Anwendungsbereiche der Autorisierung

IT-Sicherheit

In der IT-Sicherheit spielt Autorisierung eine entscheidende Rolle, um sicherzustellen, dass Systeme und Daten vor unbefugtem Zugriff geschützt sind. Autorisierungsmechanismen helfen dabei, das Prinzip der minimalen Rechtevergabe ("least privilege") umzusetzen, nach dem Nutzer nur die minimal notwendigen Rechte erhalten, die sie für ihre Aufgaben benötigen.

Unternehmensumgebungen

In Unternehmensumgebungen werden Autorisierungsmodelle eingesetzt, um den Zugang zu sensiblen Informationen und Systemen zu kontrollieren. Dies ist besonders wichtig in Bereichen wie Finanzen, Personalwesen und Forschung und Entwicklung, wo der Schutz von Daten von größter Bedeutung ist.

Herausforderungen der Autorisierung

Skalierbarkeit und Verwaltung

Die Verwaltung von Zugriffsrechten kann besonders in großen Organisationen mit vielen Nutzern und Ressourcen komplex und herausfordernd sein. Die Notwendigkeit, Rechte effizient zu verwalten und anzupassen, ohne die Sicherheit zu gefährden, erfordert durchdachte Strategien und Systeme.

Sicherheit und Compliance

Die Einhaltung von Sicherheitsrichtlinien und regulatorischen Anforderungen stellt eine weitere Herausforderung dar. Organisationen müssen sicherstellen, dass ihre Autorisierungsverfahren den geltenden Standards und Gesetzen entsprechen, um Strafen und Sicherheitsverletzungen zu vermeiden.

Interaktive Aufgaben

Quiz: Teste Dein Wissen

Was versteht man unter Autorisierung? (Der Prozess der Prüfung und Zuteilung von Zugriffsrechten auf Ressourcen) (!Die Überprüfung der Identität einer Person oder eines Systems) (!Die Verschlüsselung von Daten) (!Die physische Sicherung von Räumlichkeiten)

Welches Modell ordnet Zugriffsrechte basierend auf den Rollen der Nutzer zu? (RBAC (Role-Based Access Control)) (!ACLs (Access Control Lists)) (!ABAC (Attribute-Based Access Control)) (!OAuth)

Welcher Standard ist speziell für den Austausch von Authentifizierungs- und Autorisierungsdaten bekannt? (SAML (Security Assertion Markup Language)) (!OAuth) (!OpenID Connect) (!HTTP)

Was ermöglicht OAuth? (Das Freigeben von Ressourcen im Internet ohne Preisgabe von Zugangsdaten) (!Die direkte Authentifizierung von Nutzern) (!Die Erstellung verschlüsselter Verbindungen) (!Die physische Sicherung von Netzwerken)

Was ist eine Herausforderung der Autorisierung in großen Organisationen? (Die Skalierbarkeit und Verwaltung von Zugriffsrechten) (!Die Erstellung von Passwörtern) (!Die Installation von Antivirus-Software) (!Die physische Sicherung von Servern)

Memory

| ACL | Listenbasierte Zugriffskontrolle |

| RBAC | Rollenbasierte Zugriffskontrolle |

| ABAC | Attributsbasierte Zugriffskontrolle |

| OAuth | Standard für Zugriffsberechtigungen |

| SAML | Austausch von Authentifizierungsdaten |

Kreuzworträtsel

| rbac | Welches Modell ordnet Zugriffsrechte basierend auf Rollen zu? |

| oauth | Welcher Standard ermöglicht das Freigeben von Ressourcen ohne Preisgabe von Zugangsdaten? |

| acl | Was steht für listenbasierte Zugriffskontrolle? |

| abac | Welche Zugriffskontrolle basiert auf Attributen? |

| saml | Welcher Standard ist für den Austausch von Authentifizierungsdaten bekannt? |

LearningApps

Lückentext

Offene Aufgaben

Leicht

- Erkunde die Autorisierungsverfahren deiner Schule oder deines Arbeitsplatzes: Welche Systeme und Modelle kommen zum Einsatz?

- Erstelle ein Poster, das die Unterschiede zwischen Authentifizierung und Autorisierung erklärt.

- Untersuche, wie verschiedene Online-Dienste OAuth zur Autorisierung nutzen.

Standard

- Entwickle ein einfaches Modell für Role-Based Access Control (RBAC) für eine fiktive Organisation.

- Erstelle eine Präsentation über die Sicherheitsrisiken und Herausforderungen der Autorisierungsverwaltung in großen Organisationen.

- Vergleiche die Vor- und Nachteile von ACL, RBAC und ABAC in einem kurzen Aufsatz.

Schwer

- Entwirf ein Autorisierungsschema für eine Online-Banking-App, die ABAC nutzt.

- Untersuche einen realen Fall einer Sicherheitsverletzung, bei der unzureichende Autorisierungsverfahren eine Rolle spielten.

- Erstelle ein Tutorial zur Implementierung von OAuth in einer Webanwendung.

Lernkontrolle

- Diskutiere die Bedeutung von Skalierbarkeit und Verwaltung bei der Autorisierung in großen Organisationen.

- Erkläre, wie die Einhaltung von Sicherheitsstandards und Compliance bei der Autorisierung gewährleistet wird.

- Bewerte die Effektivität von RBAC im Vergleich zu anderen Autorisierungsmodellen anhand spezifischer Kriterien.

- Entwickle einen Plan zur Verbesserung der Autorisierungsverfahren in einer Organisation deiner Wahl.

- Analysiere, wie die Einführung von ABAC die Sicherheitslage in einem spezifischen Anwendungsbereich verändern könnte.

OERs zum Thema

Links

Teilen - Diskussion - Bewerten

Schulfach+

aiMOOCs

aiMOOC Projekte

YouTube Music: THE MONKEY DANCE

Spotify: THE MONKEY DANCE

Apple Music: THE MONKEY DANCE

Amazon Music: THE MONKEY DANCE

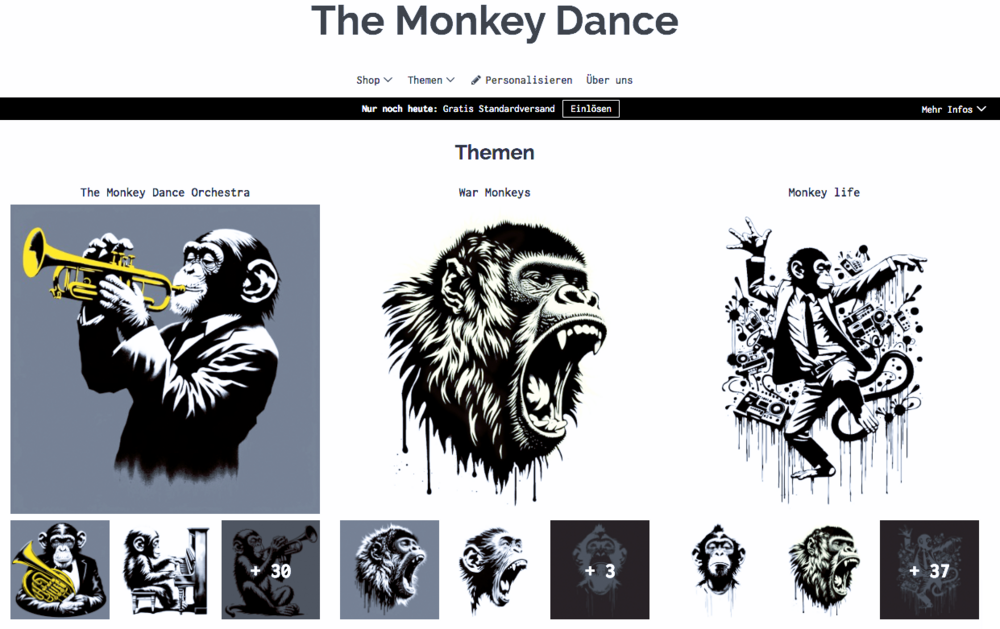

The Monkey Dance SpreadShirtShop

|

|

|

Children for a better world >> Förderung der AI Fair-Image Challenge

Fair-Image wird von CHILDREN JUGEND HILFT! gefördert und ist mit der deutschlandweiten AI Fair-Image Challenge SIEGERPROJEKT 2025. Alle Infos zur Challenge hier >>. Infos zum Camp25 gibt es hier. Wenn auch Ihr Euch ehrenamtlich engagiert und noch finanzielle Unterstützung für Eurer Projekt braucht, dann stellt gerne einen Antrag bei JUGEND HILFT.