Cyber-Security

Einleitung

Cyber-Security, auch als IT-Sicherheit oder Computersicherheit bekannt, umfasst Technologien, Prozesse und Praktiken, die darauf abzielen, Computer, Netzwerke, Programme und Daten vor Angriffen, Schäden oder unbefugtem Zugriff zu schützen. In einer zunehmend digitalisierten Welt wird die Bedeutung von Cyber-Security immer größer, da Unternehmen, Regierungen und Privatpersonen gleichermaßen auf die Sicherheit ihrer Systeme und Daten angewiesen sind.

Interaktive Aufgaben

Quiz: Teste Dein Wissen

Welche Art von Cyber-Angriff nutzt Schwachstellen in der Software, um unbefugten Zugriff zu erlangen? (Exploit) (!Phishing) (!Man-in-the-Middle) (!Ransomware)

Was ist eine gängige Methode, um Passwörter sicherer zu machen? (Zweifaktor-Authentifizierung) (!Geburtsdatum als Passwort verwenden) (!Dasselbe Passwort für mehrere Konten verwenden) (!Kurze und einfache Passwörter)

Welche Maßnahme ist nicht effektiv im Kampf gegen Malware? (Computer ohne Antivirensoftware nutzen) (!Regelmäßige Updates von Software) (!Installation einer Firewall) (!Verwendung starker Passwörter)

Was beschreibt das Prinzip der "geringsten Berechtigungen" in der IT-Sicherheit? (Nur notwendige Zugriffsrechte vergeben) (!Admin-Rechte für alle Nutzer) (!Keine Passwörter setzen) (!Das Netzwerk vollständig öffnen)

Welches ist ein häufiges Ziel von DDoS-Angriffen? (Webserver) (!Private Drucker) (!Einzelne PCs) (!Smart Home Geräte)

Was versteht man unter "Social Engineering" in der Cyber-Security? (Manipulation von Personen zur Informationsgewinnung) (!Entwicklung sozialer Netzwerke) (!Studium sozialer Strukturen) (!Softwareentwicklung)

Welche Technologie hilft, Daten während der Übertragung sicher zu halten? (Verschlüsselung) (!Kompression) (!Fragmentierung) (!Tokenisierung)

Was ist ein Virtual Private Network (VPN)? (Eine verschlüsselte Verbindung über das Internet) (!Ein physisches Netzwerk in einem Unternehmen) (!Ein offenes Netzwerk ohne Sicherheitsmaßnahmen) (!Ein Netzwerk ohne Internetzugang)

Wie kann man am besten gegen Phishing vorgehen? (Verdächtige E-Mails nicht öffnen) (!Alle E-Mails öffnen) (!Persönliche Daten in E-Mails bestätigen) (!Unbekannte Links klicken)

Was ist eine Firewall? (Ein System, das Netzwerkzugriffe kontrolliert) (!Ein Programm zur Datenspeicherung) (!Eine physische Barriere um Server) (!Ein Tool zur Webseitengestaltung)

Memory

| Malware | Schadsoftware |

| Phishing | Datenklau durch gefälschte E-Mails |

| Ransomware | Verschlüsselung von Daten für Lösegeldforderungen |

| Firewall | Zugriffskontrolle im Netzwerk |

| Exploit | Ausnutzung von Software-Schwachstellen |

Kreuzworträtsel

| antivirus | Was schützt Computer vor Malware? |

| hacker | Person, die Sicherheitssysteme umgeht |

| spyware | Überwacht und sammelt heimlich Informationen |

| token | Sicherheitselement für die Authentifizierung |

| encrypt | Macht Daten unlesbar ohne speziellen Schlüssel |

| cybercrime | Kriminalität im Bereich der Informationstechnologie |

| keylogger | Zeichnet die Tastatureingaben einer Person auf |

| brute | Häufig verwendete Angriffsmethode, die alle möglichen Passwörter ausprobiert |

LearningApps

Lückentext

Offene Aufgaben

Leicht

- Finde heraus, welche Arten von Cyber-Angriffen in deinem Land am häufigsten sind und diskutiere, warum das so ist.

- Erstelle ein Poster, das die Wichtigkeit von sicheren Passwörtern darstellt.

- Führe ein Interview mit einem IT-Sicherheitsexperten aus deiner Region durch.

Standard

- Entwickle einen einfachen Leitfaden zur IT-Sicherheit für deine Schule oder deinen Arbeitsplatz.

- Analysiere verschiedene Antivirenprogramme und präsentiere deine Ergebnisse in einem Bericht.

- Erstelle eine Präsentation über die Wirkungsweise und den Nutzen von VPNs.

Schwer

- Entwerfe ein kleines Schulungsprogramm zum Thema Phishing und führe es an deiner Schule oder am Arbeitsplatz durch.

- Untersuche die neuesten Trends in der Cyber-Security und wie sie zukünftige Sicherheitsstrategien beeinflussen könnten.

- Baue ein kleines Netzwerk auf und simuliere verschiedene Angriffe, um die Wirksamkeit von Sicherheitsmaßnahmen zu testen.

Lernkontrolle

- Diskutiere, wie sich das Konzept der Cyber-Security in den letzten zehn Jahren verändert hat und was die wichtigsten neuen Herausforderungen sind.

- Analysiere einen realen Cyber-Security-Vorfall und erkläre, welche Maßnahmen hätten ergriffen werden können, um ihn zu verhindern.

- Erkläre die Bedeutung von End-to-End-Verschlüsselung in der modernen digitalen Kommunikation.

- Bewerte die Effektivität von gängigen Sicherheitspraktiken in Bezug auf die neueste Malware und Cyber-Angriffstechniken.

- Entwickle einen Plan zur Verbesserung der Cyber-Security-Maßnahmen für ein kleines Unternehmen.

OERs zum Thema

Links

Teilen - Diskussion - Bewerten

Schulfach+

aiMOOCs

aiMOOC Projekte

YouTube Music: THE MONKEY DANCE

Spotify: THE MONKEY DANCE

Apple Music: THE MONKEY DANCE

Amazon Music: THE MONKEY DANCE

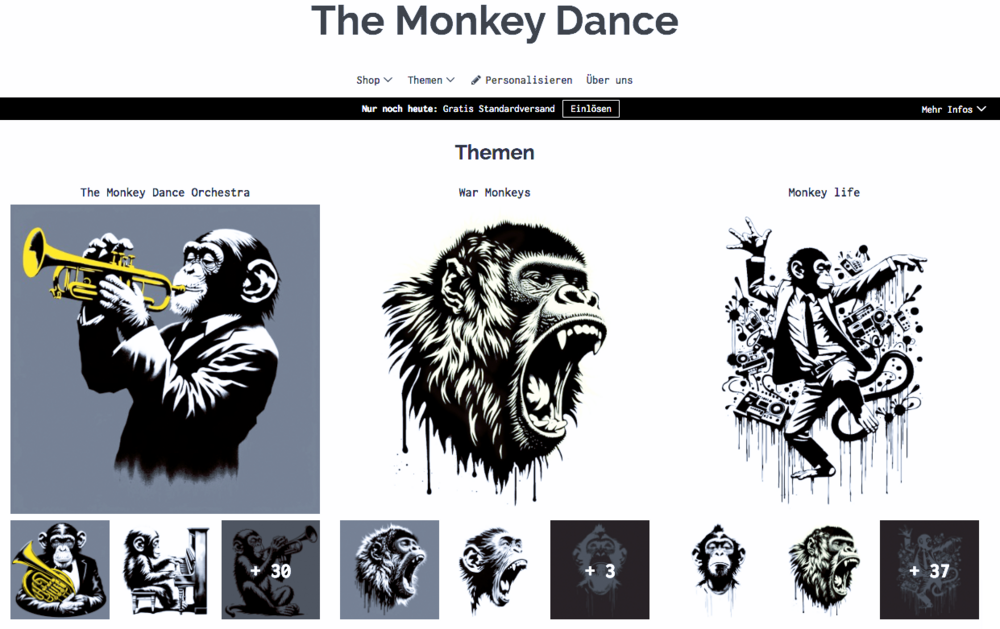

The Monkey Dance SpreadShirtShop

|

|

|

Children for a better world >> Förderung der AI Fair-Image Challenge

Fair-Image wird von CHILDREN JUGEND HILFT! gefördert und ist mit der deutschlandweiten AI Fair-Image Challenge SIEGERPROJEKT 2025. Alle Infos zur Challenge hier >>. Infos zum Camp25 gibt es hier. Wenn auch Ihr Euch ehrenamtlich engagiert und noch finanzielle Unterstützung für Eurer Projekt braucht, dann stellt gerne einen Antrag bei JUGEND HILFT.